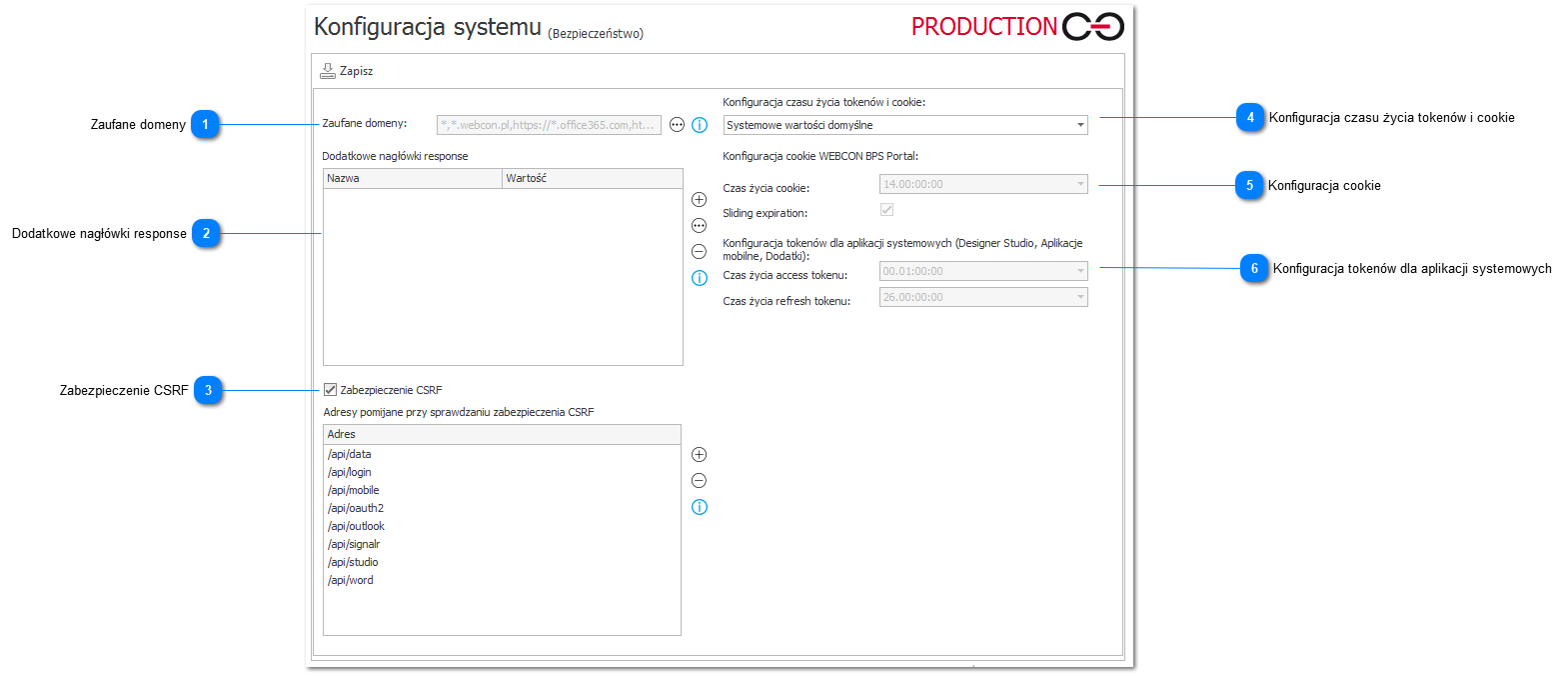

Bezpieczeństwo

Okno pozwalające na konfigurację zabezpieczeń oraz zmianę ustawień tokenów i plików cookie WEBCON BPS Portal. Udostępniona konfiguracja pozwala dostosować zachowania WEBCON BPS Portal do wymagań bezpieczeństwa obowiązujących w korporacji.

1. Zaufane domeny

Konfiguracja pozwala na zdefiniowanie listy domen zaufanych, w których można osadzać elementy WEBCON BPS Portal. Elementy WEBCON BPS Portal osadzone na witrynach z domeną spoza listy domen zaufanych nie zostaną wyświetlone w przeglądarce.

Funkcjonalność nie działa dla przeglądarki Internet Explorer. W tym przypadku osadzona zawartość będzie zawsze wyświetlana, nawet w przypadku gdy domena witryny, na której osadzony został element WEBCON BPS Portal nie będzie znajdować się na liście domen zaufanych.

Aby możliwe było osadzenie Portalu w Microsoft Teams i Microsoft Outlook, do domen zaufanych należy dodać następujące wpisy:

https://*.office365.com

https://*.office.com

https://*.microsoft.com

Uwaga: w przypadku skonfigurowania nagłówków Content-Security-Policy i dodania sekcji frame-ancestors lista zaufanych domen zostanie dodana do domen zdefiniowanych w tym nagłówku. Wyjątkiem jest wpis "*", który w takim przypadku przestaje obowiązywać.

W celu zapewnienia ciągłości działania, dla istniejących instalacji, domeny dla MS Outlook i MS Teams oraz domena skonfigurowanego WEBCON BPS Portal zostaną dopisane do zaufanych domen przez skrypt migracyjny. Usunięcie dodatkowych wpisów możliwe będzie poprzez ręczną edycję listy zaufanych domen.

2. Dodatkowe nagłówki response

Konfiguracja pozwala na zdefiniowanie dodatkowych nagłówków dodawanych do każdego response z WEBCON BPS Portal. Dzięki temu możliwe jest przystosowanie jego działania do specyficznych wymogów bezpieczeństwa.

Nagłówek Content-Security-Policy zostanie scalony z wartościami domen zaufanych.

Więcej informacj na temat dodawania nagłówków znajduje się w artykule Nagłówki HTTP w WEBCON BPS.

3. Zabezpieczenie CSRF

Zabezpieczenie CSRF (Cross Site Request Forgery, XSRF) zapobiega atakom fałszowania żądań między lokacjami poprzez sprawdzanie nagłówków Origin oraz Referer w wywołaniach POST z przeglądarki użytkownika.

Prawidłowo skonfigurowane zabezpiecza wszystkie endpointy, w których uwierzytelnianie użytkownika odbywa się na podstawie ciasteczek dostarczonych przez przeglądarkę.

Adresy pomijane przy sprawdzaniu zabezpieczenia CSRF – sprawdzanie wskazanych nagłówków jest natychmiast pomijane w endpointach, gdzie uwierzytelnianie działa w oparciu o tokeny. Na liście wyjątków powinny znaleźć się tylko takie endpointy.

4. Konfiguracja czasu życia tokenów i cookie

Czas życia tokenów i ciasteczek można skonfigurować, wybierając jedną spośród dwóch dostępnych opcji:

Systemowe wartości domyślne – przyjęte zostaną predefiniowane wartości systemowe (patrz Konfiguracja cookie i Konfiguracja tokenów dla aplikacji systemowych poniżej)

Zdefiniowane przez użytkownika – przyjęte zostaną wartości wskazane przez użytkownika

5. Konfiguracja cookie

Czas życia cookie – czas życia plików cookie w formacie dd.hh:mm:ss. Domyślną wartością tego pola jest 14 dni

Sliding expiration – na żądanie resetuje czas wygaśnięcia ważnego uwierzytelniającego pliku cookie, jeśli i upłynęła ponad połowa limitu czasu.

6. Konfiguracja tokenów dla aplikacji systemowych

Czas życia access tokenu – czas życia tokenu dostępu w formacie dd.hh:mm:ss. Domyślną wartością tego pola jest 1 godzina.

Czas życia refresh tokenu – czas życia tokenu odświeżania w formacie dd.hh:mm:ss. Domyślną wartością tego pola jest 26 dni.