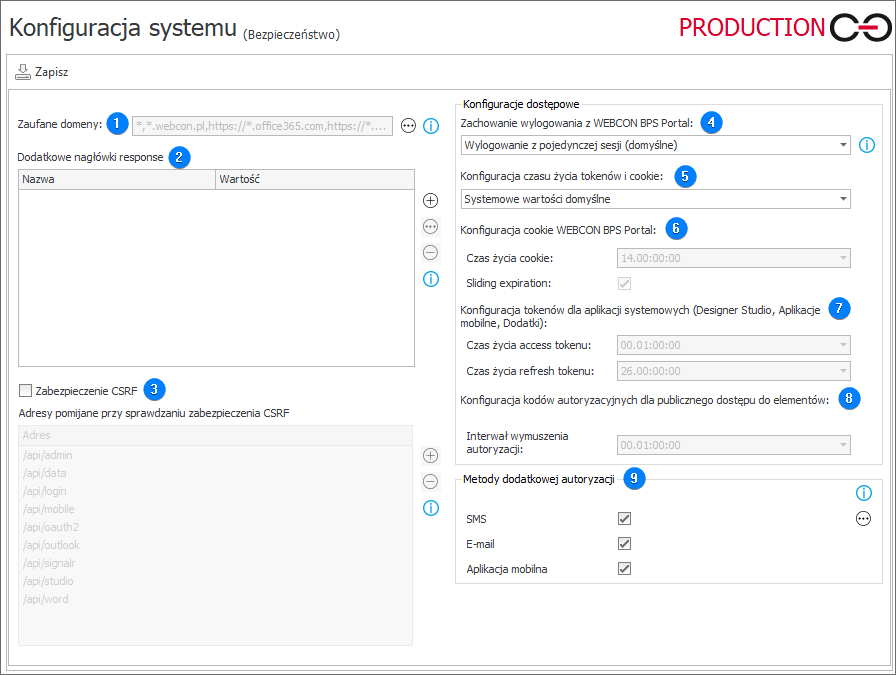

Bezpieczeństwo

Okno pozwalające na konfigurację zabezpieczeń oraz zmianę ustawień tokenów i plików cookie WEBCON BPS Portalu. Udostępniona konfiguracja pozwala dostosować zachowanie Portalu do wymagań bezpieczeństwa obowiązujących w korporacji.

1. Zaufane domeny

Pole pozwala na zdefiniowanie listy domen zaufanych, w których można osadzać elementy Portalu. Elementy Portalu osadzone w witrynach z domeną spoza listy domen zaufanych nie zostaną wyświetlone w przeglądarce.

Funkcjonalność nie jest dostępna dla przeglądarki Internet Explorer. W tym przypadku wyświetlane są wszystkie elementy Portalu, nawet jeśli domena witryny, w której osadzono elementy, nie znajduje się na liście domen zaufanych.

Aby osadzić Portal w aplikacjach Microsoft Teams oraz Microsoft Outlook, należy dodać do zaufanych domen następujące wpisy:

https://*.office365.com

https://*.office.com

https://*.microsoft.com

W przypadku skonfigurowania nagłówków Content-Security-Policy oraz dodania do sekcji frame-ancestors lista zaufanych domen zostanie dodana do domen zdefiniowanych w tym nagłówku. Wyjątkiem jest wpis „*”, który w takim przypadku przestaje obowiązywać.

W celu zapewnienia ciągłości działania, dla istniejących instalacji domeny dla MS Outlook i MS Teams oraz domena skonfigurowanego Portalu zostaną dopisane do zaufanych domen przez skrypt migracyjny. Usunięcie dodatkowych wpisów możliwe będzie poprzez ręczną edycję listy zaufanych domen.

2. Dodatkowe nagłówki response

Konfiguracja pozwala na zdefiniowanie dodatkowych nagłówków dodawanych do każdej odpowiedzi z Portalu. Pozwala to na dostosowanie jego działania do specyficznych wymagań bezpieczeństwa.

Nagłówek Content-Security-Policy zostanie scalony z wartościami domen zaufanych.

Dodatkowe informacje na temat dodawania nagłówków można znaleźć w ARTYKULE dostępnym na blogu technicznym.

3. Zabezpieczenie CSRF

Zabezpieczenie CSRF (Cross Site Request Forgery, CSRF) chroni przed tą podatnością poprzez sprawdzanie nagłówków Origin oraz Referer w wywołaniach POST z przeglądarki użytkownika.

Prawidłowo skonfigurowane zabezpieczenie powinno chronić wszystkie endpointy, w których uwierzytelnianie użytkownika odbywa się na podstawie plików cookies dostarczonych przez przeglądarkę.

Adresy pomijane przy sprawdzaniu zabezpieczenia CSRF

Sprawdzanie wskazanych nagłówków jest natychmiast pomijane w endpointach, w przypadku których uwierzytelnianie działa w oparciu o tokeny (lista wyjątków powinna zawierać wyłącznie takie endpointy).

4. Zachowanie wylogowania z WEBCON BPS Portal

Konfiguracja pozwala na zdefiniowanie zachowania funkcjonalności wylogowania z Portalu. Dostępne opcje wylogowania:

- Wylogowanie z pojedynczej sesji (domyślne) – w menu użytkownika Portalu dostępny jest przycisk Wyloguj pozwalający na wylogowanie z pojedynczej sesji użytkownika,

- Możliwość wylogowania ze wszystkich sesji – w menu użytkownika dostępny jest przycisk Wyloguj pozwalający na wylogowanie z pojedynczej sesji użytkownika oraz przycisk Wyloguj wszędzie pozwalający na wylogowanie z wszystkich sesji użytkownika na wszystkich urządzeniach,

- Wymuszenie wylogowania ze wszystkich sesji – w menu użytkownika dostępny jest tylko przycisk Wyloguj wszędzie pozwalający na wylogowanie z wszystkich sesji na wszystkich urządzeniach.

5. Konfiguracja czasu życia tokenów i cookie

Czas życia tokenów i plików cookie można skonfigurować, wybierając jedną spośród dwóch dostępnych opcji:

- Systemowe wartości domyślne – stosowane są wstępnie zdefiniowane wartości systemowe,

- Definiowane przez użytkownika – stosowane są wartości zdefiniowane przez użytkownika. Po wybraniu opcji aktywowane zostają pola w znajdujących się poniżej sekcjach Konfiguracja cookie WEBCON BPS Portal, Konfiguracja tokenów dla aplikacji systemowych (Designer Studio, Aplikacje mobilne, Dodatki) oraz Konfiguracja kodów autoryzacyjnych dla publicznego dostępu do elementów.

6. Konfiguracja cookie WEBCON BPS Portal

Czas życia cookie

Czas życia plików cookie w formacie dd.hh:mm:ss. Domyślną wartością tego pola jest 14 dni.

Sliding expiration

Umożliwia wyzerowanie na żądanie czasu wygaśnięcia ważnego uwierzytelniającego pliku cookie, jeżeli upłynęła ponad połowa limitu czasu.

7. Konfiguracja tokenów dla aplikacji systemowych (Designer Studio, Aplikacje mobilne, Dodatki)

Czas życia access tokenu

Czas życia tokenu dostępu w formacie dd.hh:mm:ss. Domyślną wartością tego pola jest 1 godzina.

Czas życia refresh tokenu

Czas życia tokenu odświeżania w formacie dd.hh:mm:ss. Domyślną wartością tego pola jest 26 dni.

8. Konfiguracja kodów autoryzacyjnych dla publicznego dostępu do element�ów

Interwał wymuszenia autoryzacji

Czas, po upływie którego konieczna jest ponowna autoryzacja dostępu do elementu uzyskanego poprzez otworzenie otrzymanego linku.

Dodatkowe informacje na temat interwału wymuszenia autoryzacji oraz kodów autoryzacyjnych można znaleźć w ARTYKULE dostępnym na blogu technicznym.

9. Metody dodatkowej autoryzacji

Konfiguracja pozwala określić metody dodatkowej autoryzacji, z których będzie mógł skorzystać użytkownik, w przypadku gdy w konfiguracji procesu wyłączono dodatkową autoryzację (autoryzację przejścia ścieżką, autoryzację dostępu do poufnych danych formularza). Wymagane jest, by aktywna była co najmniej jedna metoda dodatkowej autoryzacji.

-

SMS – jednorazowy kod autoryzacyjny zostanie wysłany na numer telefonu użytkownika wykonującego czynność, dla której wymagana jest dodatkowa autoryzacja. Numer telefonu, na który zostanie wysłany SMS z kodem definiowany jest w profilu użytkownika. Kod autoryzacyjny użytkownik musi wprowadzić w okienku formularza, by potwierdzić swoją tożsamość i kontynuować pracę. Jeśli dla użytkownika nie wprowadzono numeru telefonu, autoryzacja tym kanałem nie będzie możliwa.

-

E-mail – jednorazowy kod autoryzacyjny zostanie wysłany na adres e-mail użytkownika wykonującego czynność, dla której wymagana jest dodatkowa autoryzacja. Kod autoryzacyjny użytkownik musi wprowadzić w okienku formularza, by potwierdzić swoją tożsamość i kontynuować pracę.

-

Aplikacja mobilna – na urządzenie z zainstalowaną aplikacją mobilną zostanie wysłane powiadomienie PUSH z prośbą o potwierdzenie tożsamości użytkownika wykonującego czynność, dla której wymagana jest dodatkowa autoryzacja. Aby móc skorzystać z tej metody dodatkowej autoryzacji, na urządzeniu użytkownika musi być zainstalowana najnowsza wersja aplikacji mobilnej, a urządzenie musi być dodane do urządzeń zaufanych (konfiguracja urządzeń zaufanych dostępna jest w profilu użytkownika).