Dostawcy uwierzytelnienia

Węzeł grupuje dostawców usług uwierzytelniania, umożliwiając zarządzanie dostępem do zasobów i jego kontrolowanie. Użytkownik może przejść do konfiguracji wybranego dostawcy usług uwierzytelniania po jego zaznaczeniu na drzewie wyboru.

Okno ustawień dostawcy uwierzytelniania może różnić się w zależności od zaznaczonego typu dostawcy. Niemniej w oknie konfiguracji każdego dostawcy dostępne są trzy pola:

- Aktywny w Designer Studio – zaznaczenie przycisku wyboru powoduje, że dany dostawca jest aktywny i dostępny do wyboru w Designer Studio,

- Aktywny w Portalu – po zaznaczeniu przycisku wyboru dany dostawca jest aktywny i dostępny do wyboru w Portalu,

- Schemat – unikalny identyfikator dostawcy uwierzytelniania (może zawierać wyłącznie litery i cyfry). Poza dostawcami określonymi w węźle OpenIDConnect, pole schemat nie może być edytowane.

W zależności od kontekstu i specyficznych wymagań dotyczących dostępu możliwe jest korzystanie z opisanych poniżej dostawców.

Admin access

Dostawca umożliwia zalogowanie się do WEBCON BPS Designer Studio na konto z uprawnieniami administratora globalnego bezpośrednio po zakończeniu instalacji systemu (dostawcy nie można aktywować dla Portalu). Dzięki temu możliwe jest wygodne konfigurowanie ustawień systemu i dokończenie konfiguracji środowiska, przy czym należy pamiętać, że administrator globalny nie posiada w takim wypadku uprawnień do modyfikacji procesów i aplikacji.

Dane uwierzytelniające dostawcy Admin access są definiowane podczas instalacji systemu. Po jej zakończeniu dostawca, który działa w ramach schematu BpsAdmin, będzie domyślnym dostawcą uwierzytelnienia. Logowanie w oparciu o takie dane uwierzytelniające jest również zalecane w przypadku wystąpienia sytuacji awaryjnych lub nieoczekiwanych błędów systemu.

Windows Active Directory

Usługa katalogowa firmy Microsoft, która umożliwia scentralizowane zarządzanie użytkownikami, grupami i zasobami w sieci. Dostawca uwierzytelniania AD sprawdza dane uwierzytelniające w kontekście środowiska Windows.

Użytkownik może aktywować dostawcę usług uwierzytelniania Active Directory zarówno w Designer Studio, zaznaczając przycisk Aktywny w Designer Studio, jak i Portalu (przycisk Aktywny w BPS Portal).

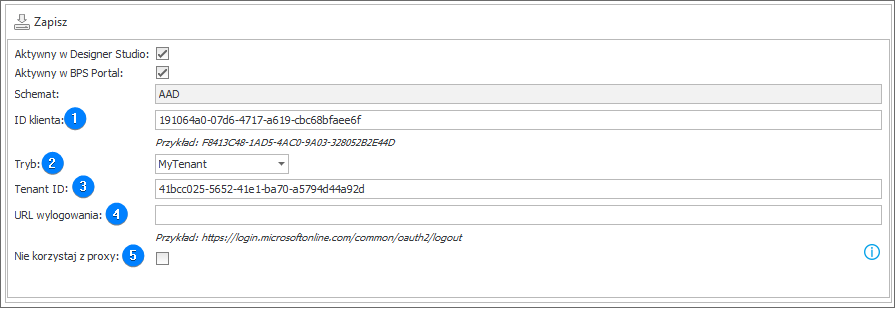

Azure Active Directory

Usługa identyfikacji i dostępu w chmurze firmy Microsoft. Odpowiada za uwierzytelnianie użytkowników w chmurze, umożliwiając dostęp do zasobów w chmurze Microsoft Azure.

1. ID klienta

W polu należy wstawić unikalny identyfikator aplikacji otrzymywany po zarejestrowaniu jej w usłudze Azure Active Directory. Identyfikator służy do jednoznacznego identyfikowania aplikacji w trakcie procesu uwierzytelniania.

2. Tryb

Lista wyboru pozwala wybrać jeden z dwóch dostępnych trybów:

- MyTenant – uwierzytelnianie użytkowników następuje wyłącznie w ramach jednej konkretnej dzierżawy Azure AD,

- MultiTenant – aplikacja obsługuje wiele dzierżaw Azure AD, przez co uwierzytelnianie odbywa się w kontekście wielu z nich.

3. Tenant ID

Identyfikator dzierżawy wskazujący na konkretną dzierżawę usługi Azure AD, w której zarejestrowano aplikację.

Podanie poprawnego ID dzierżawy w konfiguracji aplikacji jest kluczowe, ponieważ umożliwia Azure AD jednoznaczne zidentyfikowanie, do którego środowiska dzierżawy należy żądanie uwierzytelniania.

4. URL wylogowania

Adres, na który użytkownik zostanie przekierowany przez usługę po wylogowaniu się z aplikacji. W przypadku pozostawienia pustego pola (uzupełnienie pola nie jest wymagane) użytkownik po wylogowaniu się zostanie przekierowany na stronę wylogowania Portalu.

5. Nie korzystaj z proxy

Pole określa, czy wychodzące z BPS Portalu połączenia sieciowe z dostawcą uwierzytelniania mają wykorzystywać zdefiniowany w systemie serwer proxy.

Jeżeli opcja jest odznaczona, ale w globalnej konfiguracji systemu brak zdefiniowanego serwera proxy, wywołania uwierzytelniające do dostawcy będą wykonywane bez wykorzystania serwera proxy.

Dodatkowe informacje na temat integracji WEBCON BPS z Azure Active Directory można znaleźć w ARTYKULE dostępnym na blogu technicznym.

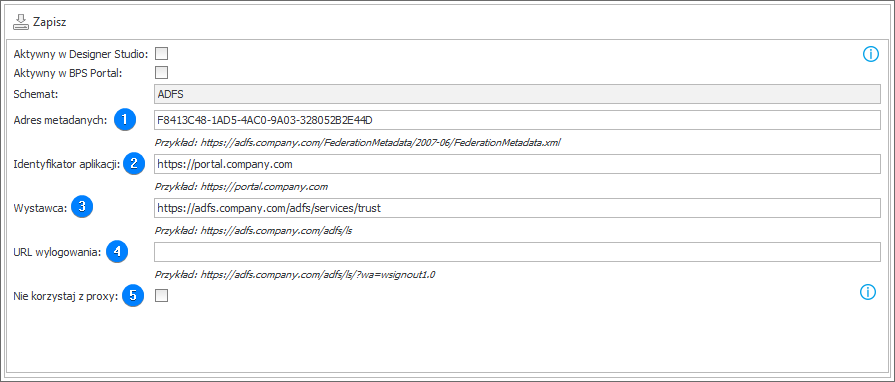

ADFS

Active Directory Federation Services (ADFS) to usługa dostępu i uwierzytelniania umożliwiająca jednokrotne uwierzytelnianie (Single Sign-On) w środowisku, w którym występuje zarówno lokalne środowisko Active Directory, jak i aplikacje zewnętrzne lub zasoby chmurowe.

1. Adres metadanych

Pole wskazuje adres pliku metadanych (FederationMetadata.xml) serwera ADFS. Adres ten można uzyskać po zalogowaniu się do serwera ADFS w konsoli zarządzającej (folder AD FS na drzewie wyboru → folder Endpoints → sekcja Metadata).

2. Identyfikator aplikacji

Identyfikator aplikacji w ADFS, tj. adres WEBCON BPS Portal.

3. Wystawca

Adres wystawcy, czyli adres aktywnego endpointu protokołu WS-Federation w ADFS.

4. URL wylogowania

Adres, na który użytkownik zostanie przekierowany przez usługę po wylogowaniu się z aplikacji. W przypadku pozostawienia pustego pola (uzupełnienie pola nie jest wymagane) użytkownik po wylogowaniu się zostanie przekierowany na stronę wylogowania Portalu.

5. Nie korzystaj z proxy

Pole określa, czy wychodzące z Portalu połączenia sieciowe z dostawcą uwierzytelniania mają wykorzystywać zdefiniowany w systemie serwer proxy.

Jeżeli opcja jest odznaczona, ale w globalnej konfiguracji systemu brak zdefiniowanego serwera proxy, wywołania uwierzytelniające do dostawcy będą wykonywane bez wykorzystania serwera proxy.

Dodatkowe informacje na temat integracji WEBCON BPS z usługą ADFS można znaleźć w ARTYKULE dostępnym na blogu technicznym.

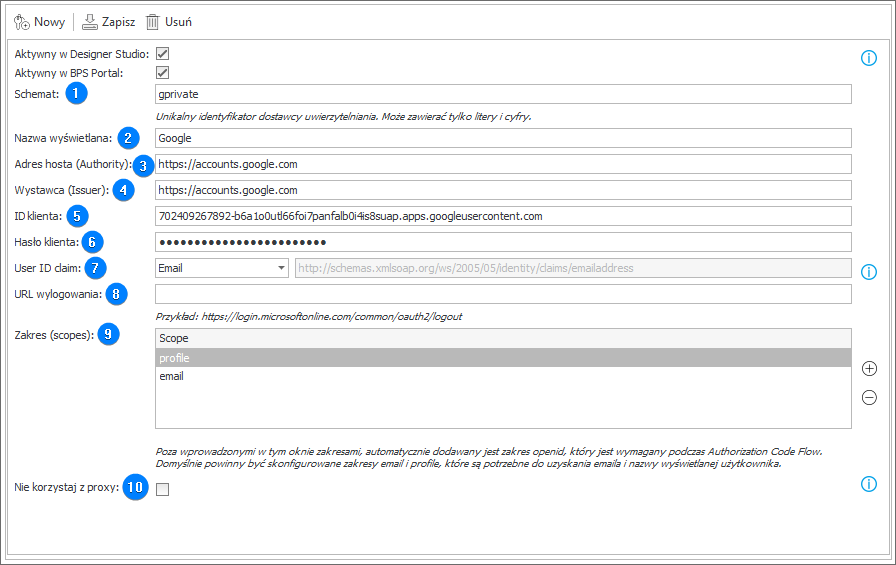

OpenID Connect

Dostawca uwierzytelnienia typu OpenID Connect pozwala na uwierzytelnienie użytkowników WEBCON BPS z wykorzystaniem zewnętrznych dostawców tożsamości, wykorzystujących protokół OpenID Connect. Uwierzytelnienie odbywa się w oparciu o Authorization Code Flow.

W oknie konfiguracyjnym należy wpisać unikalny schemat, który będzie identyfikował w WEBCON BPS tego dostawcę uwierzytelnienia. Schemat ten będzie widoczny w przy loginie aktualnie zalogowanego użytkownika w Portalu.

Natomiast nazwa wyświetlana będzie widoczna dla użytkowników w oknie logowania przy ewentualnym wyborze dostawcy.

Pozostałe pola konfiguracyjne należy wypełnić zgodnie z zaleceniami zewnętrznej platformy tożsamości.

Zewnętrzna platforma tożsamości może wymagać zarejestrowania dokładnego adresu zwrotnego, na który będzie przesłany ID token użytkownika. Adres ten jest generowany na podstawie schematu dostawcy uwierzytelnienia i ma postać:

https://<adres_portalu>/<signin-schemat>

czyli przykładowo dla schematu Auth0 będzie to: https://testportal.webconapps.com/signin-auth0

1. Schemat

W polu należy wpisać unikalną nazwę schematu, która będzie identyfikowała w WEBCON BPS danego dostawcę uwierzytelnienia. Schemat ten będzie widoczny w przy loginie aktualnie zalogowanego użytkownika w Portalu.

2. Nazwa wyświetlana

Nazwa widoczna dla użytkowników w oknie logowania przy ewentualnym wyborze dostawcy.

3. Adres hosta (Authority)

Dane dostarczone przez dostawcę uwierzytelnienia (w przypadku Google https://accounts.google.com/).

4. Wystawca (Issuer)

Dane dostarczone przez dostawcę uwierzytelniania (w przypadku Google https://accounts.google.com/).

5. ID klienta

Identyfikator aplikacji zarejestrowanej po stronie dostawcy. (W przypadku Google ID klienta można uzyskać, przechodząc do podstrony Dane logowania na stronie Interfejsy API i usługi).

6. Hasło klienta

Hasło do aplikacji zarejestrowanej po stronie dostawcy.

7. User ID claim

Wskazane oświadczenie (claim) powinno zawierać identyfikator użytkownika, który zostanie wykorzystany jako BPS ID w systemie (unikalny login/identyfikator użytkownika). Domyślnie powinna być to nazwa UPN lub e-mail dla użytkowników zewnętrznych.

8. URL wylogowania

Adres, na który użytkownik zostanie przekierowany przez usługę po wylogowaniu się z aplikacji. W przypadku pozostawienia pustego pola (uzupełnienie pola nie jest wymagane) użytkownik po wylogowaniu się zostanie przekierowany na stronę wylogowania Portalu.

9. Zakres (scopes)

Lista danych wymaganych przez platformę BPS do identyfikowania użytkownika. Domyślnie skonfigurowane są zakresy email oraz profile, które są wykorzystywane do odpowiednio pobierania adresu e-mail oraz nazwy wyświetlanej użytkownika. W przypadku innych wdrożeń serwera OpenID konieczne może być dodanie innych zakresów.

10. Nie korzystaj z proxy

Pole określa, czy wychodzące z BPS Portalu połączenia sieciowe z dostawcą uwierzytelniania mają wykorzystywać zdefiniowany w systemie serwer proxy. Jeżeli opcja jest odznaczona, ale w globalnej konfiguracji systemu brak zdefiniowanego serwera proxy, wywołania uwierzytelniające do dostawcy będą wykonywane bez wykorzystania serwera proxy.

Dodatkowe informacje na temat konfiguracji dostawcy uwierzytelnienia OpenID Connect można znaleźć w ARTYKULE dostępnym na blogu technicznym.