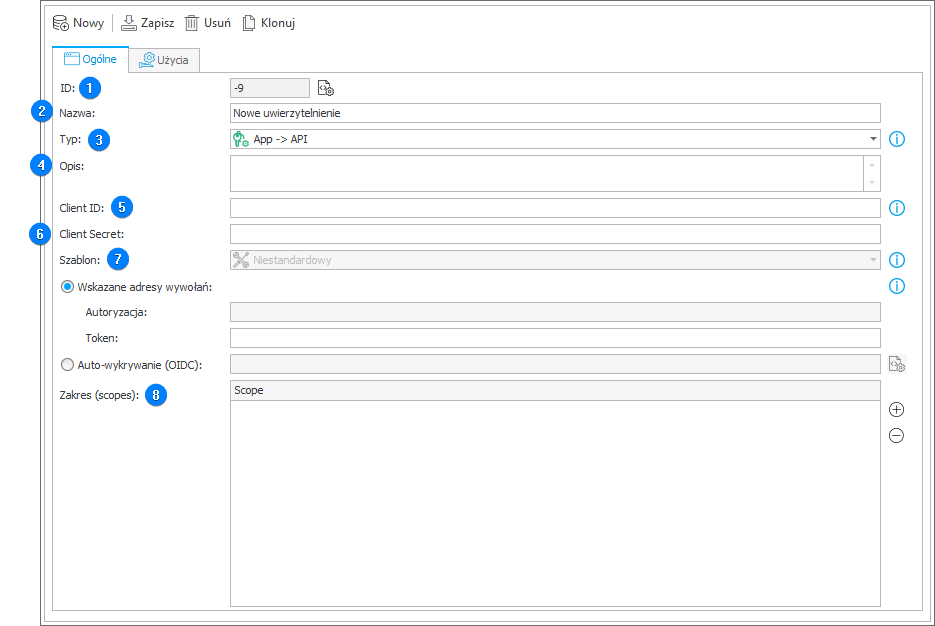

Autentykacje

Węzeł umożliwia definiowanie danych uwierzytelniających, a następnie zapisywanie ich i wykorzystywanie do łączenia ze źródłami danych. W węźle dostępne są dwa węzły cząstkowe, tj. OAuth2 App -> API oraz OAuth2 User -> API, określające typ uwierzytelnienia.

1. ID

Unikalny identyfikator elementu zawierającego dane uwierzytelniające. Ujemna liczba w przedmiotowym polu wskazuje, że zmiany wprowadzone w elemencie nie zostały dotychczas zapisane.

2. Nazwa

Zdefiniowana przez użytkownika nazwa elementu zawierającego dane uwierzytelniające.

3. Typ

Pole umożliwia wybranie jednego z dwóch dostępnych typów uwierzytelniania:

- Uwierzytelnianie typu OAuth2 App -> API – token dostępowy uzyskiwany jest za pośrednictwem metody OAuth2 Authorization Client Credentials Grant Flow (grant_type=client_credentials). Uwierzytelnianie tego typu nie wymaga interakcji z użytkownikiem. Stosowanie tego typu uwierzytelniania zaleca się w scenariuszach, w których połączenie do API następuje w kontekście aplikacji klienckiej, a nie aktualnego użytkownika.

- Uwierzytelnianie typu OAuth2 User -> API – do pozyskania tokena dostępowego wykorzystywana jest metoda OAuth2 Authorization Code Flow (grant_type=authorization_code). Ten typ uwierzytelniania może wymagać od użytkownika zalogowania się i udzielenia zgody na dostęp aplikacji do jego danych.

4. Opis

Zdefiniowany przez użytkownika, opcjonalny opis szablonu zawierającego dane uwierzytelniające.

5. Client ID

Unikalny identyfikator przypisany do klienta przez dostawcę usługi autoryzacji podczas rejestracji klienta. Używany jest do jednoznacznego identyfikowania klienta podczas inicjacji procesu autoryzacji. W przypadku uwierzytelniania typu OAuth2 User -> API, Client ID jest przesyłany do serwera autoryzacji w celu uzyskania kodu autoryzacyjnego.

Dla aplikacji wykorzystywanej do komunikacji z dostawcą tożsamości, jako Redirect URI należy zarejestrować adres:

https://dev18.webcon.pl/WEBCONBPS/OAuthFlows/ReceiveTokens

Należy pamiętać, że w zależności od dostawcy tożsamości wielkość liter może mieć znaczenie.

6. Client secret

Klucz tajny klienta znany wyłącznie klientowi i serwerowi autoryzacji. Używany jest do potwierdzenia tożsamości klienta w trakcie procesu autoryzacji, zwłaszcza podczas wymiany kodu autoryzacyjnego na token dostępu.

7. Szablon

Opcja dostępna wyłącznie dla uwierzytelnień typu OAuth2 User -> Api. Szablon uwierzytelnienia pozwala na zdefiniowanie adresów URL dostawcy tożsamości lub na wybór jednego z predefiniowanych dostawców tożsamości, tj. Google Identity lub Microsoft identity platform. W przypadku wyboru predefiniowanych szablonów nie ma potrzeby podawania adresów wywołań, ponieważ zostaną one automatyczne wczytane na podstawie Discovery-document udostępnionego przez platformy tożsamości firm Microsoft i Google.

- Wskazane adresy wywołań – adresy URL, pod którymi należy wykonać żądania związane z uwierzytelnianiem, można wprowadzić na dwa sposoby:

- wprowadzając adres bezpośrednio: adres do autoryzacji oraz adres do pozyskania tokenu;

- podając w konfiguracji adres URL dokumentu auto-wykrywania zgodnie ze standardem Open ID Connect (tzw. Discovery document w formacie JSON), o ile dokument taki udostępnia dostawca tożsamości. W takim przypadku adresy URL powiązane z uwierzytelnianiem są pobierane ze wspomnianego pliku.

Przykładowy dokument Discovery document: https://accounts.google.com/.well-known/openid-configuration

Zakres (scopes)

Pole umożliwia zdefiniowanie zakresów dostępu, które aplikacja może żądać podczas procesu autoryzacji. Zakresy określają, jakie informacje o użytkowniku lub jakiego typu dostęp do zasobów są żądane przez aplikację od serwera autoryzacji.